Привіт Гість ( Вхід | Реєстрація )

| Water |

Nov 17 2005, 08:58 Nov 17 2005, 08:58

Пост

#1

|

|

мрію про ферму...      Група: Trusted Members Повідомлень: 130 З нами з: 29-September 03 Користувач №: 19 |

В новостях на distributed.ru написано что командой математиков и программистов факторизовано RSA-640 Приз $20 штук. Конкурс устроила та-же RSA Labs в конкурсе которой мы уже учавствуем поиском ключа RC5. Полазив по сайту этих программистов и математиков прочитал что они факторизовали с помощью кластера из 80 2.2 Оптеронов. Но исходников и вообще каких либо программ на эту тему я не обнаружил (может плохо искал).

Идея вот в чем, та-же RSA Labs продолжает конкурс по факторизации, следующее задание факторизовать RSA-704, приз $30штук. Вычислительных мощностей у нас хватает, нужно изучить алгоритм этой факторизации и что вообще нужно получить, а дальше дело техники, написание клиента, раздали задание заинтересованным людям, получили от них результаты вычислений, собрали все до кучи и отправили в RSA Labs. |

|

Відповідей

| nikelong |

Mar 9 2010, 23:08 Mar 9 2010, 23:08

Пост

#2

|

|

Тера ранчер           Група: Trusted Members Повідомлень: 11 909 З нами з: 19-March 05 Користувач №: 92 Стать: Чол |

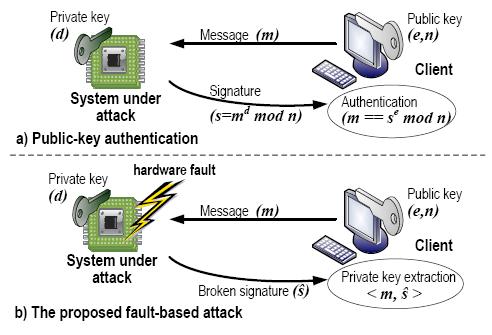

1024-битный ключ RSA взломали за 100 часов

09.03.2010 [18:00], Александр Будик Ученые из Мичиганского университета утверждают, что им удалось найти серьёзную уязвимость в одном из наиболее используемых программных продуктов для шифрования данных, которая позволяет получить секретный ключ. Найденный баг в криптографической библиотеке OpenSSL нельзя оставлять без внимания, так как этот программный модуль используется для защиты информации в огромном количестве различных приложений и операционных системах. Ученые обнаружили возможность получения малых частей секретного ключа RSA с помощью воздействия на блок питания системы незначительными флуктуациями напряжения в момент обработки зашифрованных сообщений. Генерируя однобитные ошибки в операциях умножения, исследователи сумели получить порции разрядов секретного ключа. После получения 8800 некорректно сформированных RSA-сигнатур от атакуемого устройства, исследователи отправили данные для анализа на кластер, состоящий из 81 системы на базе 2,4-ГГц процессоров Intel Pentium 4. Экспериментальная атака проводилась на встраиваемую систему на базе чипа SPARC, работающую под управлением Linux. Чуть более ста часов им хватило для получения таким способом целого 1024-разрядного ключа.  Как отмечается, данная атака не столь опасна для серверных систем, которые обычно находятся в помещениях с ограниченным доступом, как для пользовательских устройств. Например, в Blu-ray плеер может быть “вшит” секретный ключ для защиты интеллектуальной собственности, и имея полный физический доступ к системе хакер может воспользоваться найденной уязвимостью. Но и серверные системы нельзя исключать из зоны риска, ведь для изощренных злоумышленников отсутствие физического доступа не может стать серьезной помехой для атаки. В данный момент исследователи также изучают возможность использования данной уязвимости с помощью лазеров или природных источников излучения. Также интересно отметить, что ученые не исключают возможность использования данного метода атаки и для других криптографических библиотек, например, предлагаемых Mozilla Foundation. Реализовать предложенную исследователями атаку очень сложно с технической точки зрения, хотя её можно применить к самым разным типам устройств, включая мультимедийные проигрыватели и смартфоны с технологиями защиты от копирования. К счастью, исправить найденную уязвимость легко, считают ученые. Достаточно добавить так называемой “соли” в алгоритм коррекции ошибок, что сделает атаку невозможной. Официальный представитель The OpenSSL Project, пожелавший остаться неизвестным, заявил, что инженеры уже работают над выпуском соответствующего исправления. -------------------- |

Повідомлення у даній Темі

Water Факторизация RSA Nov 17 2005, 08:58

Water Факторизация RSA Nov 17 2005, 08:58

Rilian In 2007 AD, Math assignment was begining.

You: Wh... Jan 7 2010, 17:33

Rilian In 2007 AD, Math assignment was begining.

You: Wh... Jan 7 2010, 17:33

Paul B.Atton Rilian, майже "ха-ха" :)

[/hr]

Группе ин... Jan 11 2010, 19:58

Paul B.Atton Rilian, майже "ха-ха" :)

[/hr]

Группе ин... Jan 11 2010, 19:58

Rilian

Rilian, майже "ха-ха" :)

Группе инжене... Jan 17 2010, 11:04

Rilian

Rilian, майже "ха-ха" :)

Группе инжене... Jan 17 2010, 11:04  |

1 Користувачів переглядають дану тему (1 Гостей і 0 Прихованих Користувачів)

0 Користувачів:

|

Lo-Fi Версія | Поточний час: 19th February 2026 - 02:18 |